Fala pessoal, tudo bem com vocês?

Recebi um pedido de ajuda no meu Instagram com o seguinte questionamento:

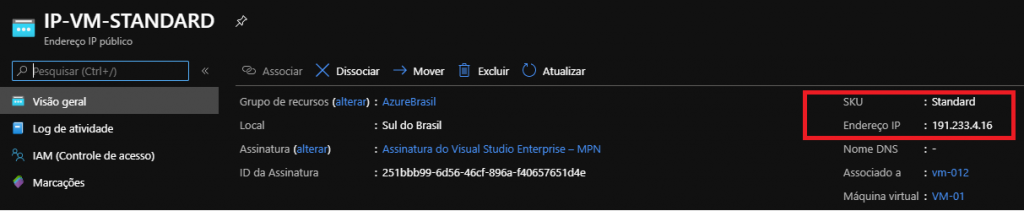

“Fui tentar colocar um IP Publico fixado na minha VM, mas ela só funciona com IP SKU básico, quando coloco outro IP na SKU standard eu perco acesso externo, porém a VM comunica-se com a internet, sabe me explicar o porquê?”

A resposta é simples, mas além da resposta dei um puxão de orelha rsrs

Por padrão o tráfego de entrada é fechado na SKU Standard, e a comunicação vai falhar até você associar um grupo de segurança (NSG) e permitir explicitamente o tráfego que deseja. Isso só acontece com IP na SKU Standard porque ele já tem essa segurança embarcada, diferente de um IP na SKU Basic, que é aberto para conexões de entrada por padrão.

Ou seja, para a conexão ter falhado na máquina virtual da pessoa que estava com a dúvida, ele estava sem um NSG vinculado a VM e expondo ela diretamente na internet sem uma proteção básica, o que não é recomendável! (foi ai o puxão de orelha)

Então vamos ver isso na prática?

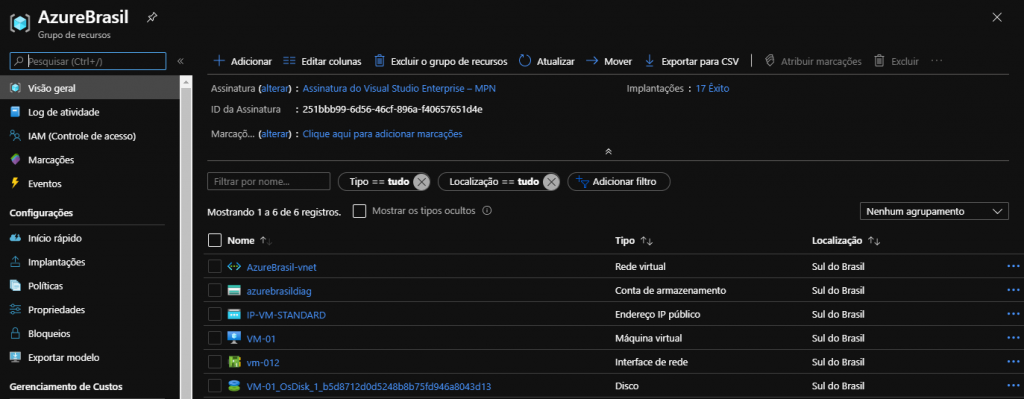

No cenário abaixo estou com uma VM sem nenhum grupo de segurança, apenas a VM (vnet,nic,disco,IP) :

IP na SKU Standard:

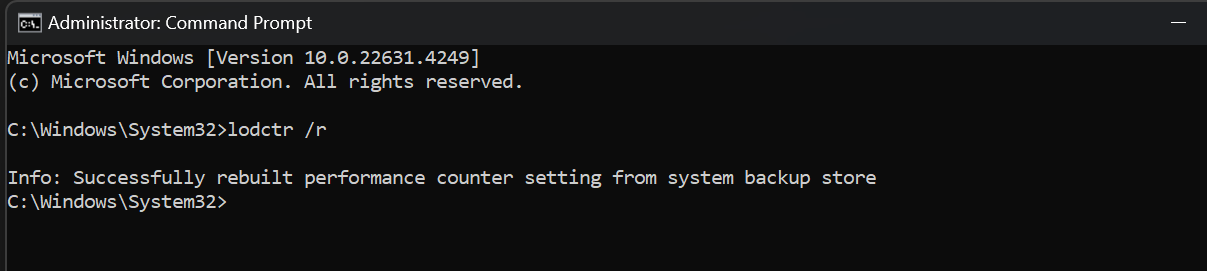

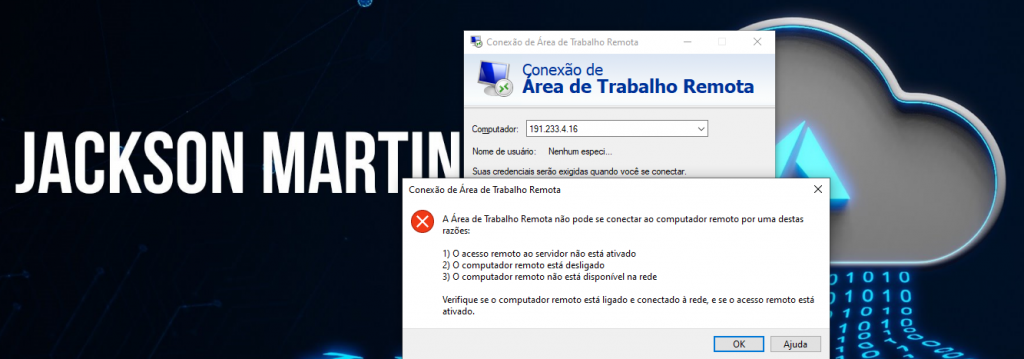

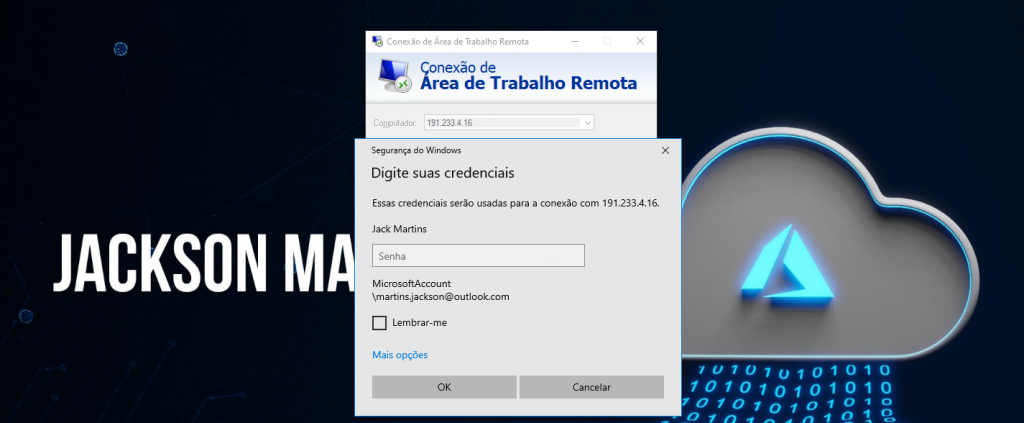

Quando tentamos acessar remotamente a nossa VM recebemos o seguinte erro:

Há várias formas de se conectar na VM sem precisar configurar um NSG no IP Público, uma delas é usar o Bastion, que vai criar um salto com outro endereço público e você acessará sua VM pelo Navegador.

Mas se mesmo assim ainda quiser conectar na VM, basta vincular um NSG a Vnet ou na interface da VM, conforme mostrado abaixo.

Primeiro passo é criar o grupo de segurança, que pode ser localizado no Market place:

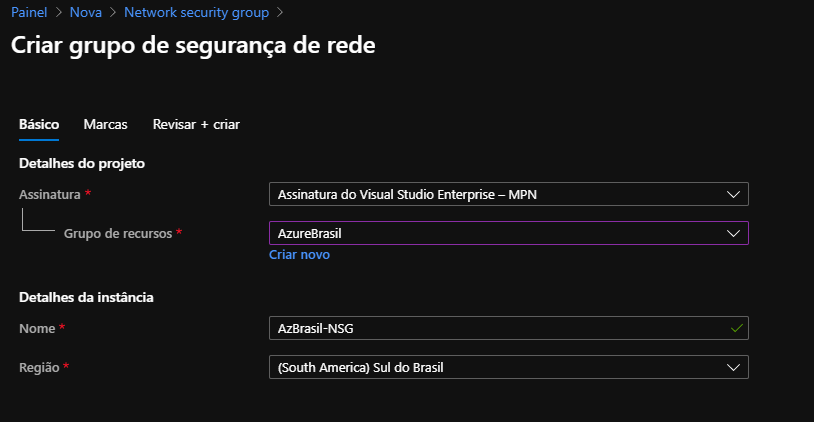

Para criar é fácil, no primeiro momento você só precisa colocar o nome, a região e inclui-lo no mesmo grupo de recursos de sua VM:

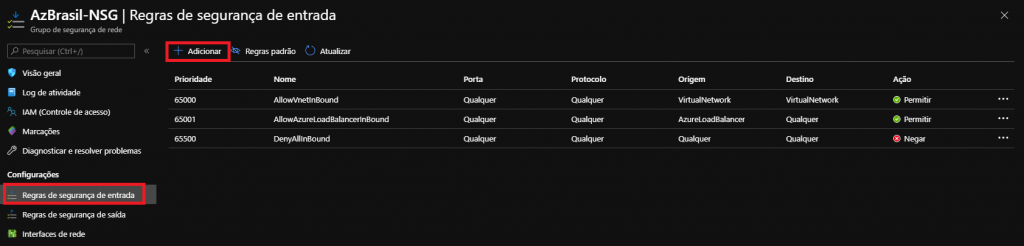

Por padrão ele já vem com todas as portas fechadas, então para acessar nossa VM vamos clicar em Rregras de segurança de entrada e depois em Adicionar:

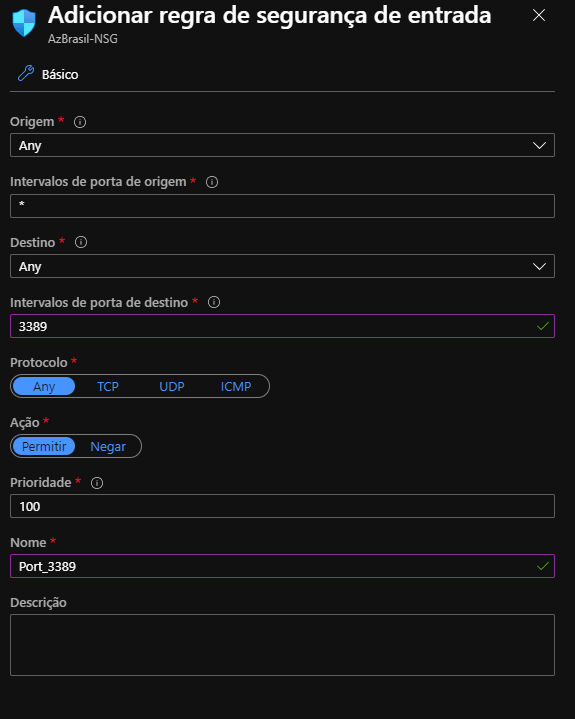

Agora vamos adicionar a regra liberando a porta 3389 (conexão RDP) e dar um nome a ela (Observação: NÃO RECOMENDO HABILITAR A PORTA RDP DIRETO PARA TODA INTERNET)

Regra criada, o próprio Azure fará um alerta que a regra está exposta para toda internet, mas como é só um laboratório não importa, recomendo (novamente) que para o ambiente produção você limite o tráfego de origem (primeira opção na configuração da regra) para o IP do local que vai acessar sua VM.

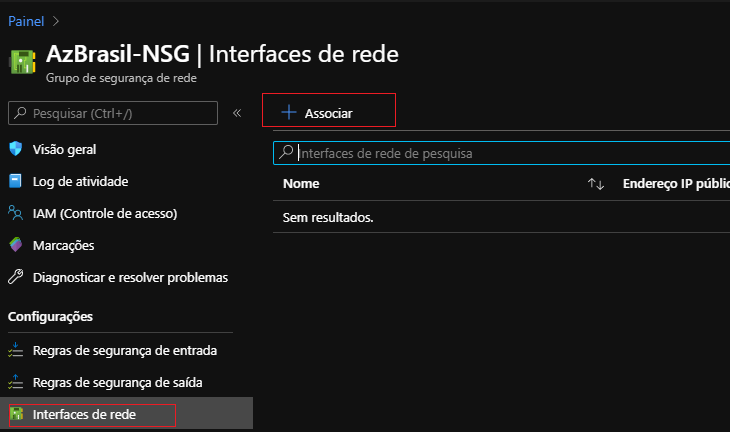

Próximo passo é associar o grupo de segurança, podemos fazer isso para a Sub-rede(s) ou para a Interface(s) de rede da VM.

Associar a Subrede = Significa que todas as VMS naquela subrede terão o tráfego filtrado pelo NSG

Associar a Interface de rede = Significa que só a VM que está com aquela interface, terá seu tráfego filtrado pelo NSG

Vamos associar o NSG a interface de rede (mas funcionaria se associássemos a sub-rede também). Basta clicar em Interfaces de rede e escolher a interface de rede da sua VM:

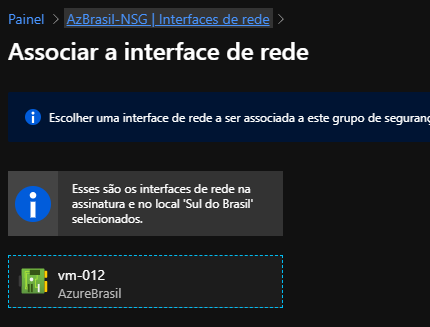

Agora só escolher a Placa da VM que quer proteger:

Pronto, agora sua VM já está acessível com utilizando um IP na SKU Standard

Essa foi a dica de hoje! Se tiver alguma dúvida deixa nos comentários

Nos vemos nos próximos posts

Até mais 😉